В случае построения в соответствии с требованиями ISO/IEC_27001 основывается на PDCA модели:

- Plan

(Планирование) - фаза создания СМИБ, создание перечня активов, оценки рисков и выбора мер;

- Do

(Действие) - этап реализации и внедрения соответствующих мер;

- Check

(Проверка) - фаза оценки эффективности и производительности СМИБ. Обычно выполняется внутренними аудиторами.

- Act

(Улучшения) - выполнение превентивных и корректирующих действий;

Понятие информационной безопасности

Стандарт ISO 27001 определяет информационную безопасность как: «сохранение конфиденциальности, целостности и доступности информации; кроме того, могут быть включены и другие свойства, такие как подлинность, невозможность отказа от авторства , достоверность».

Конфиденциальность – обеспечение доступности информации только для тех, кто имеет соответствующие полномочия (авторизированные пользователи).

Целостность – обеспечение точности и полноты информации, а также методов ее обработки.

Доступность – обеспечение доступа к информации авторизированным пользователям, когда это необходимо (по требованию).

4 Система менеджмента информационной безопасности

4.1 Общие требования

Организация должна вводить, выполнять, использовать, контролировать, пересматривать, поддерживать и совершенствовать документированные положения СМИБ в рамках всей бизнес-деятельности организации, а также рисков, с которыми она сталкивается. Ради практической пользы данного Международного Стандарта используемый процесс основывается на модели PDCA, показанной на рис. 1.

4.2 Создание и менеджмент СМИБ

4.2.1 Создание СМИБ

Организация должна сделать следующее.

a) Учитывая особенности деятельности организации, самой организации, ее месторасположения, активов и технологии, определить масштаб и границы СМИБ, включая детали и обоснования исключений каких-либо положений документа из проекта СМИБ (см.1.2).

b) Учитывая особенности деятельности организации, самой организации, ее месторасположения, активов и технологии, разработать политику СМИБ которая:

1) включает систему постановки целей (задач) и устанавливает общее направление руководства и принципы действия относительно информационной безопасности;

2) принимает во внимание деловые и юридические или регулятивные требования, договорные обязательства по безопасности;

3) присоединена к стратегической среде управления риском, в которой имеет место создание и поддержка СМИБ;

4) устанавливает критерии, по которым будет оцениваться риск (см. 4.2.1 с)); и

5) утверждена руководством.

ПРИМЕЧАНИЕ: В целях этого Международного Стандарта, политикой СМИБ считается расширенный набор политик информационной безопасности. Эти политики могут быть описаны в одном документе.

c) Разработать концепцию оценки риска в организации.

1) Определить методологию оценки риска, которая подходит СМИБ, и установленной деловой информационной безопасности, юридическим и регулятивным требованиям.

2) Разрабатывать критерии принятия риска и определять приемлемые уровни риска (см. 5.1f).

Выбранная методология оценки риска должна гарантировать, что оценка риска приносит сравнимые и воспроизводимые результаты.

ПРИМЕЧАНИЕ: Существуют различные методологии оценки риска. Примеры методологий оценки риска рассмотрены в МОС/МЭК ТУ 13335-3, Информационные технологии – Рекомендации к менеджменту IT Безопасности – Методы менеджмента IT Безопасности.

d) Выявить риски.

1) Определить активы в рамках положений СМИБ, и владельцев2 (2 Термин «владелец » отождествляется с индивидом или субъектом, которая утверждена нести ответственность за контроль производства, развития, технического обслуживания, применения и безопасности активов. Термин «владелец» не означает, что персона действительно имеет какие-либо права собственности на актив) этих активов.

2) Выявить опасности для этих активов.

3) Выявить уязвимые места в системе защиты.

4) Выявить воздействия, которые разрушают конфиденциальность, целостность и доступность активов.

e) Проанализировать и оценить риски.

1) Оценить ущерб бизнесу организации, который может быть нанесён вследствие несостоятельности системы защиты, а также являться последствием нарушения конфиденциальности, целостности, или доступности активов.

2) Определить вероятность провала системы безопасности в свете преобладающих опасностей и уязвимостей, ударов, связанных с активами, и внедренных в настоящее время элементов управления.

3) Оценить уровни риска.

4) Определить приемлемость риска, или же требовать его сокращения, используя критерии допустимости риска, установленные в 4.2.1с)2).

f) Выявить и оценить инструменты для сокращения риска.

Возможные действия включают:

1) Применение подходящих элементов управления;

2) Сознательное и объективное принятие рисков, гарантирующее их безусловное соответствие требованиям политики организации и критериям допустимости риска (см. 4.2.1с)2));

3) Избежание риска; и

4) Передача соответствующих бизнес-рисков другой стороне, например, страховым компаниям, поставщикам.

g) Выбрать задачи и средства управления для сокращения рисков.

Задачи и средства управления должны быть выбраны и внедрены в соответствии с требованиями, установленными процессом оценкой риска и сокращения риска. Этот выбор должен учитывать как критерии допустимости риска (см. 4.2.1с)2)), так и юридические, регулятивные и договорные требования.

Задачи и средства управления из Приложения A должны быть выбраны как часть этого процесса, отвечающие установленным требованиям.

Т. к. в Приложении А перечислены не все задачи и средства управления, то могут быть выбраны дополнительные.

ПРИМЕЧАНИЕ: Приложение А содержит всесторонний список целей управления, которые были определены как наиболее значимые для организаций. Чтобы не пропустить ни один важный пункт из опций управления, пользующимся данным Международным Стандартом следует ориентироваться на Приложение А как на отправной пункт для контроля выборки.

h) Достигнуть утверждения управления предполагаемыми остаточными рисками.

4) содействовать обнаружению событий безопасности и таким образом, используя определённые показатели, предупреждать инциденты безопасности; и

5) определить эффективность действий, предпринятых для предотвращения нарушения безопасности.

b) Проводить регулярные проверки эффективности СМИБ (включая обсуждение политики СМИБ и её задач, проверку средств управления безопасностью), принимая во внимание результаты аудитов, инцидентов, результаты измерений эффективности, предложения и рекомендации всех заинтересованных сторон.

c) Оценить эффективность средств управления, чтобы выявить, удовлетворены ли требования безопасности .

d) Проверить оценку рисков по запланированным периодам и проверить остаточные риски и допустимые уровни рисков, принимая во внимания изменения в:

1) организации;

2) технологии;

3) бизнес-целях и процессах;

4) идентифицированных угрозах;

5) эффективности внедрённых средств управления; и

6) внешних событиях, таких как изменения в юридической и управленческой среде, изменённые договорные обязательства, смены социального климата.

e) Проводить внутренние аудиты СМИБ в запланированные периоды (см. 6)

ПРИМЕЧАНИЕ: Внутренние аудиты, иногда называемые первичными аудитами, проводятся от имени самой организации в её собственных целях.

f) На регулярной основе проводить проверку управления СМИБ, чтобы убедиться, что положение остается пригодным, а СМИБ совершенствуется.

g) Обновлять планы безопасности с учётом данных, полученных в результате мониторинга и проверки.

h) Записывать действия и события, которые могут оказать влияние на эффективность или производительность СМИБ (см. 4.3.3).

4.2.4 Поддержка и совершенствование СМИБ

Организация должна постоянно делать следующее.

a) Внедрять в СМИБ определённые исправления.

b) Предпринимать соответствующие корректирующие и превентивные меры в соответствии с 8.2 и 8.3. Применять знания, накопленные самой организацией и полученные из опыта других организаций.

c) Сообщать о своих действиях и совершенствованиях всем заинтересованным сторонам в степени детализации, соответствующей обстановке; и, соответственно, согласовывать свои действия.

d) Убедиться, что улучшения достигли намеченной цели.

4.3 Требования обеспечения документацией

4.3.1 Общие положения

Документация должна включать протоколы (записи) управленческих решений, убеждать в том, что необходимость действий обусловлена решениями и политикой менеджмента; и убеждать во воспроизводимости записанных результатов.

Важно уметь демонстрировать обратную связь выбранных средств управления с результатами процессов оценки риска и его сокращения, и далее с политикой СМИБ и ее целями.

В документацию СМИБ необходимо включить:

a) документированные формулировки политики и целей СМИБ (см. 4.2.1b));

b) положение СМИБ (см. 4.2.1а));

c) концепцию и средства управления в поддержку СМИБ;

d) описание методологии оценки риска (см. 4.2.1с));

e) отчет об оценке риска (см. 4.2.1с) – 4.2.1g));

f) план сокращения риска (см. 4.2.2b));

g) документированную концепцию, необходимую организации для обеспечения эффективности планирования, функционирования и управления процессами её информационной безопасности и описания способов измерения эффективности средств управления (см. 4.2.3с));

h) документы, требуемые данным Международным Стандартом (см. 4.3.3); и

i) Утверждение о Применимости.

ПРИМЕЧАНИЕ 1: В рамках данного Международного Стандарта термин «документированная концепция» означает, что концепция внедрена, документирована, выполняется и соблюдается.

ПРИМЕЧАНИЕ 2: Размер документации СМИБ в различных организациях может колебаться в зависимости от:

Размера организации и типа ее активов; и

Масштаба и сложности требований безопасности и управляемой системы.

ПРИМЕЧАНИЕ 3: Документы и отчёты могут предоставляться в любой форме.

4.3.2 Контроль документов

Документы, требуемые СМИБ, необходимо защищать и регулировать. Необходимо утвердить процедуру документации, необходимую для описания управленческих действий по:

a) установлению соответствия документов определённым нормам до их опубликования;

b) проверке и обновлению документов как необходимости, переутверждению документов;

c) обеспечению соответствия изменений текущему состоянию исправленных документов;

d) обеспечению доступности важных версий действующих документов;

e) обеспечению понятности и читабельности документов;

f) обеспечению доступности документов тем, кому они необходимы; а также их передачи, хранения и, наконец, уничтожения в соответствии с процедурами, применяемыми в зависимости от их классификации;

g) установлению подлинности документов из внешних источников;

h) контролированию распространения документов;

i) предупреждению непреднамеренного использования вышедших из употребления документов; и

j) применению к ним соответствующего способа идентификации, если они хранятся просто на всякий случай.

4.3.3 Контроль записей

Записи должны создаваться и храниться для того, чтобы обеспечить подтверждение соответствия требованиям и эффективное функционирование СМИБ. Записи необходимо защищать и проверять. СМИБ должна учитывать любые юридические и регулятивные требования и договорные обязательства. Записи должны быть понятны, легко идентифицируемы и восстановимы. Средства управления, необходимые для идентификации, хранения, защиты, восстановления, продолжительности хранения и уничтожения записей, должны быть документально утверждены и введены в действие .

В записи необходимо включать информацию о проведении мероприятий, описанных в 4.2, и обо всех происшествиях и значимых для безопасности инцидентах, относящихся к СМИБ.

Примерами записей являются гостевая книга, протоколы аудита и заполненные формы авторизации доступа.

Отправить свою хорошую работу в базу знаний просто. Используйте форму, расположенную ниже

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Размещено на http://www.allbest.ru/

"Система менеджмента информационной безопасности"

менеджмент международный стандарт

В ведение

Система менеджмента информационной безопасности -- это совокупность процессов, которые работают в компании для обеспеченияконфиденциальности,целостностиидоступностиинформационных активов. В первой части реферата рассматривается процесс внедрения системы менеджмента в организацию, а также приведены основные аспекты выгоды от реализации системы менеджмента информационной безопасности.

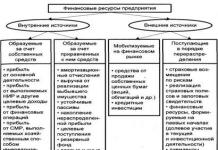

Рис.1. Цикл управления

Перечень процессов и рекомендации, как наилучшим образом организовать их функционирование, приведены в международном стандарте ISO 27001:2005, в основе которого лежит цикл управления Plan-Do-Check-Act. В соответствии с ним жизненный цикл СМИБ состоит из четырех типов деятельности: Создание - Внедрение и эксплуатация - Мониторинг и анализ - Сопровождение и совершенствование (Рис.1). Этот стандарт будет рассмотрен подробнее во второй части.

С истема менеджмента информационной безопасности

Системой менеджмента информационной безопасности (СМИБ) называют ту часть общей системы менеджмента, которая основана на подходе бизнес-рисков при создании, внедрении, функционировании, мониторинге, анализе, поддержке и улучшении информационной безопасности. Процессы СМИБ созданы в соответствии с требованиям стандарта ISO/IEC 27001:2005, в основе которого лежит цикл

Работа системы основана на подходах современной теории рисков менеджмента, что обеспечивает ее интеграцию в общую систему управления рисками организации.

Внедрение системы менеджмента информационной безопасности подразумевает разработку и внедрение процедуры, направленной на систематическую идентификацию, анализ и смягчение рисков информационной безопасности, то есть рисков, в результате которых информационные активы (информацию в любой форме и любого характера) потеряют конфиденциальность, целостность и доступность.

Для обеспечения систематического смягчения рисков информационной безопасности, на основании полученных результатов оценки рисков, в организации внедряются следующие процессы:

· Управление внутренней организацией информационной безопасности.

· Обеспечение информационной безопасности при взаимодействии с третьими сторонами.

· Управление реестром информационных активов и правила их классификации.

· Управление безопасностью оборудования.

· Обеспечение физической безопасности.

· Обеспечение информационной безопасности персонала.

· Планирование и принятие информационных систем.

· Резервное копирование.

· Обеспечение безопасности сети.

Процессы системы менеджмента информационной безопасности затрагивают все аспекты управления ИТ инфраструктурой организации, так как информационная безопасность -- это результат устойчивого функционирования процессов, связанных с информационными технологиями.

При построении СМИБ в компаниях специалисты проводят следующие работы:

· организуют управление проектом, формируют проектную группу со стороны заказчика и исполнителя;

· определяют область деятельности (ОД) СМИБ;

· обследуют организацию в ОД СМИБ:

o в части бизнес-процессов организации, включая анализ негативных последствий инцидентов ИБ;

o в части процессов менеджмента организации, включая существующие процессы менеджмента качества и управления обеспечением ИБ;

o в части ИТ инфраструктуры;

o в части ИБ инфраструктуры.

· разрабатывают и согласовывают аналитический отчет, содержащий перечень основных бизнес-процессов и оценку последствий реализации угроз ИБ в их отношении, перечень процессов менеджмента, ИТ-систем, подсистем информационной безопасности (ПИБ), оценку степени выполнения организацией всех требований ISO 27001 и оценку зрелости процессов организации;

· выбирают исходный и целевой уровень зрелости СМИБ, разрабатывают и утверждают Программу повышения зрелости СМИБ; разрабатывают высокоуровневую документацию в области ИБ:

o Концепцию обеспечения ИБ,

o Политики ИБ и СМИБ;

· выбирают и адаптируют методику оценки рисков, применимую в организации;

· выбирают, поставляют и развертывают ПО, используемое для автоматизации процессов СМИБ, организуют обучение специалистов компании;

· проводят оценку и обработку рисков, в ходе которой для их снижения выбираются меры Приложения «А» стандарта 27001 и формулируются требования к их реализации в организации, предварительно выбирают технические средства обеспечения ИБ;

· разрабатывают эскизные проекты ПИБ, производят оценку стоимости обработки рисков;

· организуют утверждение оценки рисков высшим руководством организации и разрабатывают Положения о применимости; разрабатывают организационные меры обеспечения ИБ;

· разрабатывают и реализуют технические проекты по внедрению технических подсистем информационной безопасности, поддерживающих выполнение выбранных мер, включая поставку оборудования, пуско-наладочные работы, разработку эксплуатационной документации и обучение пользователей;

· предоставляют консультации в ходе эксплуатации построенной СМИБ;

· организуют обучение внутренних аудиторов и проведение внутренних аудитов СМИБ.

Результатом данных работ является функционирующая СМИБ. Выгода от реализации СМИБ в компании достигаются за счет:

· эффективного управления соответствием требованиям законодательства и бизнес-требованиям в области ИБ;

· предупреждения возникновения инцидентов ИБ и снижения ущерба в случае их возникновения;

· повышения культуры ИБ в организации;

· повышения зрелости в области управления обеспечением ИБ;

· оптимизации расходования средств на обеспечение ИБ.

ISO/IEC 27001-- международный стандарт по информационной безопасности

Этот стандарт разработан совместно Международной Организацией по Стандартизации (ISO) и Международной электротехнической комиссией (IEC). Стандарт содержит требования в области информационной безопасности для создания, развития и поддержания СМИБ. ISO 27001 устанавливает требования к СМИБ для демонстрации способности организации защищать свои информационные ресурсы. В международном стандарте используется понятие «защиты информации» и трактуется как обеспечение конфиденциальности, целостности и доступности информации. Основой стандарта является система управления рисками, связанными с информацией. Этот стандарт также можно использовать для оценки соответствия заинтересованными внутренними и внешними сторонами.

Для создания, внедрения, эксплуатации, постоянного контроля, анализа, поддержания в рабочем состоянии и улучшении системы менеджмента защиты информации (СМЗИ) стандарт принимает процессный подход. Он заключается в применении системы процессов в рамках организации вместе с идентификацией и взаимодействием этих процессов, а также их управлением.

Международный стандарт принимает модель «Plan-Do-Check-Act» (PDCA), который еще называют циклом Шухарта-Деминга. Этот цикл применяется для структуризации всех процессов СМЗИ. На Рисунке 2 показано, как СМЗИ берет в качестве входных данных требования защиты информации и ожидания заинтересованных сторон и посредством необходимых действий и процессов выдает результаты по защите информации, которые удовлетворяют этим требованиям и ожиданиям.

Планирование - это фаза создания СМЗИ, создания перечня активов, оценки рисков и выбора мер.

Рисунок 2. Модель PDCA, примененная к процессам СМЗИ

Осуществление - это этап реализации и внедрения соответствующих мер.

Проверка - фаза оценки эффективности и производительности СМИБ. Обычно выполняется внутренними аудиторами.

Действие - выполнение превентивных и корректирующих действий.

В ыводы

ISO 27001 описывает общую модель внедрения и функционирования СМИБ, а также действий по мониторингу и улучшению СМИБ. ISO намеревается гармонизировать различные стандарты по системам менеджмента, такие как ISO/IEC 9001:2000, который посвящен менеджменту качества, и ISO/IEC 14001:2004, предназначенный для систем экологического менеджмента. Цель ISO состоит в том, чтобы обеспечить согласованность и интеграцию СМИБ с другими системами менеджмента в компании. Сходство стандартов позволяет использовать схожий инструментарий и функционал для внедрения, управления, пересмотра, проверки и сертификации. Подразумевается, что если компания внедрила другие стандарты менеджмента, она может использовать единую систему аудита и управления, которая применима к менеджменту качества, экологическому менеджменту, менеджменту безопасности и т.д. Внедрив СМИБ, высшее руководство получает средства мониторинга и управления безопасностью, что снижает остаточные бизнес-риски. После внедрения СМИБ, компания может официально обеспечивать безопасность информации и продолжать выполнять требования клиентов, законодательства, регуляторов и акционеров.

Стоит отметить, что в законодательстве РФ существует документ ГОСТ Р ИСО/МЭК 27001-2006, который представляет собой переведенную версию международного стандарта ISO27001.

С писок литературы

1.Корнеев И.Р., Беляев А.В. Информационная безопасность предприятия. - СПб.: БХВ-Петербург, 2003. - 752 с.: ил.

2.Международный стандартISO 27001 (http://www.specon.ru/files/ISO27001.pdf) (дата обращения: 23.05.12)

3.Национальный стандарт Российской Федерации ГОСТ Р ИСО/МЭК 27003 - "Информационные технологии. Методы обеспечения безопасности. Руководство по внедрению Системы Менеджмента Информационной Безопасности"(http://niisokb.ru/news/documents/IDT%20ISO%20IEC%2027003-2011-09-14.pdf) (дата обращения: 23.05.12)

4.Скиба В.Ю., Курбатов В.А. Руководство по защите от внутренних угроз информационной безопасности. СПб.: Питер, 2008. -- 320 с.: ил.

5.Статья свободной энциклопедии»Википедия», «Система менеджмента

информационной безопасности» (http://ru.wikipedia.org/wiki/%D0%A1%D0%9C%D0%98%D0%91) (дата обращения: 23.05.12)

6.Sigurjon Thor Arnasonи Keith D. Willett "How to Achieve 27001 Certification" («Какподготовитьсяксертификациипостандарту ISO 27001»)

Размещено на Allbest.ru

Подобные документы

Угрозы информационной безопасности на предприятии. Выявление недостатков в системе защиты информации. Цели и задачи формирования системы информационной безопасности. Предлагаемые мероприятия по улучшению системы информационной безопасности организации.

курсовая работа , добавлен 03.02.2011

Анализ системы информационной безопасности на предприятии. Служба по вопросам защиты информации. Угрозы информационной безопасности, характерные для предприятия. Методы и средства защиты информации. Модель информационной системы с позиции безопасности.

курсовая работа , добавлен 03.02.2011

Основные этапы создания системы менеджмента на предприятии пищевой промышленности. HACCP как основа любой системы менеджмента безопасности пищевого продукта. Система менеджмента безопасности пищевых продуктов. Опасные факторы и предупреждающие действия.

реферат , добавлен 14.10.2014

Современные системы менеджмента и их интегрирование. Интегрированные системы менеджмента качества. Характеристика ОАО "275 АРЗ" и его системы менеджмента. Разработка системы управления охраной труда. Методы оценки интегрированной системы безопасности.

дипломная работа , добавлен 31.07.2011

Внедрение системы менеджмента качества. Сертификация систем менеджмента качества (ISO 9000), экологического менеджмента (ISO 14 000), системы управления охраной труда и техникой безопасности организаций (OHSAS 18 001:2007) на примере ОАО "Лента".

реферат , добавлен 06.10.2008

Разработка стандарта организации интегрированной системы менеджмента, устанавливающего единый порядок осуществления процесса управления документацией. Этапы создания системы менеджмента качества ОАО "ЗСМК". Размещение электронных версий документов.

дипломная работа , добавлен 01.06.2014

Иерархическая схема сотрудников. Средства информационной защиты. Вопросы о состоянии безопасности. Схема информационных потоков предприятия. Способы контроля за целостностью информационной системы. Моделирование управления доступом к служебной информации.

курсовая работа , добавлен 30.12.2011

Понятие системы управленческой информации и ее место в общей системе менеджмента. Виды информационных систем и их содержание. Понятие менеджмента как информационной системы. Функции системы управления финансами. Системы совершения сделок и операций.

реферат , добавлен 06.01.2015

Понятия в области охраны здоровья и безопасности труда. Международные стандарты ISO о системах менеджмента качества, системах экологического менеджмента, системах менеджмента профессиональной безопасности и здоровья. Адаптация стандарта OHSAS 18001-2007.

курсовая работа , добавлен 21.12.2014

Характеристика информационного менеджмента; субъектов информационно-правовых отношений; правового режима получения, передачи, хранения и использования информации. Особенности и юридические аспекты информационного обмена и информационной безопасности.

В мире информационных технологий приоритетным становится вопрос обеспечения целостности, надежности и конфиденциальности информации. Поэтому признание необходимости наличия в организации системы менеджмента информационной безопасности (СМИБ) является стратегическим решением.

Был разработан для создания, внедрения, поддержания функционирования и непрерывного улучшения СМИБ на предприятии.Также благодаря применению данного Стандарта внешним партнерам становится очевидной способность организации соответствовать собственным требованиям по информационной безопасности. В этой статье пойдет речь об основных требованиях Стандарта и обсуждение его структуры.

{ADV31}

Основные задачи Стандарта ISO 27001

Прежде, чем переходить к описанию структуры Стандарта, оговорим его основные задачи и рассмотрим историю появления Стандарта в России.

Задачи Стандарта:

- установление единых требований для всех организаций к созданию, внедрению и улучшения СМИБ;

- обеспечение взаимодействия высшего руководства и сотрудников;

- сохранение конфиденциальности, целостности и доступности информации.

При этом требования, установленные Стандартом, являются общими и предназначены для применения любыми организациями, независимо от их типа, размера или характера.

История Стандарта:

- В 1995 г. Британский институт стандартов (BSI) принял Кодекс управления информационной безопасностью в качестве национального стандарта Великобритании и зарегистрировал его под номером BS 7799 - Part 1.

- В 1998 г. BSI публикует стандарт BS7799-2, состоящий из двух частей, одна из которых включила в себя свод практических правил, а другая - требования к системам менеджмента информационной безопасности.

- В процессе следующих пересмотров первая часть была опубликована как BS 7799:1999, Часть1. В 1999 году эта версия стандарта была передана в Международную Организацию по Сертификации.

- Этот документ был утвержден в 2000 г. в качестве международного стандарта ISO/IEC 17799:2000 (BS 7799-1:2000). Последней версией данного стандарта, принятой в 2005 году, является ISO/IEC 17799:2005.

- В сентябре 2002 года в силу вступила вторая часть стандарта BS 7799 «Спецификация системы управления информационной безопасностью». Вторая часть BS 7799 пересматривалась в 2002 г., а в конце 2005 г. была принята ISO в качестве международного стандарта ISO/IEC 27001:2005 «Информационные технологии — Методы обеспечения безопасности — Системы управления информационной безопасностью — Требования».

- В 2005 г. стандарт ISO/IEC 17799 был включен в линейку стандартов 27-ой серии и получил новый номер - ISO/IEC 27002:2005.

- 25 сентября 2013 года был опубликован обновленный стандарт ISO/IEC 27001:2013 «Системы Менеджмента Информационной Безопасности. Требования». В настоящее время сертификация организаций проводится по этой версии Стандарта.

Структура Стандарта

Одним из преимуществ данного Стандарта является схожесть его структуры с ИСО 9001, так каксодержит идентичные заголовки подразделов, идентичный текст, общие термины и основные определения. Это обстоятельство позволяет сэкономить время и деньги, так как часть документации уже была разработана при сертификации по ИСО 9001.

Если говорить о структуре Стандарта, то представляет собой перечень требований к СМИБ, обязательных для сертификации и состоит из следующих разделов:

| Основные разделы | Приложение А |

|---|---|

| 0. Введение | A.5 Политики информационной безопасности |

| 1. Область применения | A.6 Организация информационной безопасности |

| 2. Нормативные ссылки | A.7 Безопасность человеческих ресурсов (персонала) |

| 3. Термины и определения | A.8 Управление активами |

| 4. Контекст организации | A.9 Управление доступом |

| 5. Лидерство | A.10 Криптография |

| 6. Планирование | A.11 Физическая безопасность и защита от окружающей среды |

| 7. Поддержка | A.12 Безопасность операций |

| 8. Операции (Эксплуатация) | A.13 Безопасность коммуникаций |

| 9. Оценка (Измерение) результативности | A.14 Приобретение, разработка и обслуживание информационных систем |

| 10. Совершенствование (Улучшение) | A.15 Взаимоотношения с поставщиками |

| A.16 Менеджмент инцидентов | |

| A.17 Обеспечение непрерывности бизнеса | |

| A.18 Соответствие законодательству |

Требования «Приложения А» являются обязательными для выполнения, но стандарт позволяет исключить направления, которые невозможно применить на предприятии.

При внедрении Стандарта на предприятии для прохождения дальнейшей сертификации стоит помнить, что не допускается исключений требований, установленных в разделах 4 - 10. Об этих разделах и пойдет речь дальше.

Начнем с раздела 4 - Контекст организации

Контекст организации

В этом разделе Стандарт требует от организации определить внешние и внутренние проблемы, которые значимы с точки зрения ее целей, и которые влияют на способность ее СМИБ достигать ожидаемых результатов. При этом следует учитывать законодательные и нормативные требования и договорные обязательства в отношении информационной безопасности. Также организация должна определить и документально зафиксировать границы и применимость СМИБ, чтобы установить ее область действия.

Лидерство

Высшее руководство должно демонстрировать лидерство и обязательства в отношении системы менеджмента информационной безопасности посредством, например, гарантии того, что информационная политика безопасности и цели в сфере информационной безопасности установлены и согласуются со стратегией организации. Также высшее руководство должно гарантировать обеспечение всеми необходимыми ресурсами для СМИБ. Другими словами, для работников должно быть очевидным вовлеченность руководства в вопросы информационной безопасности.

Должна быть документально зафиксирована и доведена до сведения работников политика в области информационной безопасности. Этот документ напоминает политику в области качества ISO 9001. Он также должен соответствовать назначению организации и включать цели в области информационной безопасности. Хорошо, если это будут реальные цели, вроде сохранения конфиденциальности и целостности информации.

Также от руководства ожидается распределение функций и обязанностей, связанных с информационной безопасностью среди работников.

Планирование

В этом разделе мы подходим к первому этапу управленческого принципа PDCA (Plan - Do - Check - Act) - планируй, выполняй, проверяй, действуй.

Планируя систему менеджмента информационной безопасности, организация должнапринять во внимание проблемы, упомянутые в разделе 4, а также определить риски и потенциальные возможности, которые необходимо принять во внимание, чтобы гарантировать, что СМИБ может достигать ожидаемых результатов, предотвратить нежелательные эффекты и достигать непрерывного совершенствования.

При планировании, каким образом достигнуть своих целей в области информационной безопасности, организация должна определить:

- что будет сделано;

- какие ресурсы потребуются;

- кто будет ответственным;

- когда цели будут достигнуты;

- как результаты будут оцениваться.

Кроме того, организация должна сохранять данные по целям в области информационной безопасности как документированную информацию.

Обеспечение

Организация должна определить и обеспечить ресурсы, необходимые для разработки, внедрения, поддержания функционирования и непрерывного улучшения СМИБ, это включает в себя как персонал, так и документацию. В отношении персонала от организации ожидается подбор квалифицированных и компетентных работников в области информационной безопасности. Квалификация работников должна подтверждаться удостоверениями, дипломами и т.п. Возможно привлечение по контракту сторонних специалистов, либо обучение своих работников. Что касается документации, она должна включать:

- документированную информацию, требуемую Стандартом;

- документированную информацию, признанную организацией необходимой для обеспечения результативности системы менеджмента информационной безопасности.

Документированной информацией, требуемой СМИБ и Стандартом, необходимо управлять, чтобы гарантировать, что она:

- доступна и пригодна для применения там, где и когда она необходима, и

- надлежащим образом защищена (например, от потери конфиденциальности,неправильного использования или потери целостности).

Функционирование

В данном разделе говорится о втором этапе управленческого принципа PDCA - необходимости организации управлять процессамидля обеспечения соответствия требованиям, и выполнять действия, определенные в разделе Планирование. Также говорится, что организация должна выполнять оценку рисков информационной безопасности через запланированные интервалы времени или когда предложены или произошли существенные изменения. Организация должна сохранять результаты оценки рисков информационной безопасности как документированную информацию.

Оценка результатов деятельности

Третий этап - проверка. Организация должна оценивать функционирование и результативность СМИБ. Например, в ней должен проводиться внутренний аудит, чтобы получать информацию о том,

- соответствует ли система менеджмента информационной безопасности

- собственным требованиям организации к ее системе менеджмента информационной безопасности;

- требованиям Стандарта;

- что система менеджмента информационной безопасности результативно внедрена и функционирует.

Разумеется, что объем и сроки проведения аудитов должны планироваться заранее. Все результаты необходимо документировать и сохранять.

Улучшение

Суть этого раздела в том, чтобы определить порядок действий при выявлении несоответствия. Организации необходимо исправлять несоответствие, последствия и провести анализ ситуации, чтобы в будущем подобное не происходило. Все несоответствия и корректирующие действия должны документироваться.

На этом заканчиваются основные разделы Стандарта. В Приложении А приводятся более конкретные требования, которым должна соответствовать организация. Например, в плане контроля доступа, пользования мобильных устройств и носителей информации.

Выгоды от внедрения и сертификации ISO 27001

- повышение статуса организации и соответственно доверия партнеров;

- повышение стабильности функционирования организации;

- повышениеуровня защиты от угроз информационной безопасности;

- обеспечениенеобходимого уровня конфиденциальности информации заинтересованных сторон;

- расширение возможностей участия организации в крупных контрактах.

Экономическими преимуществами являются:

- независимое подтверждение сертификационным органом наличия в организации высокого уровня информационной безопасности, контролируемого компетентным персоналом;

- доказательство соблюдения действующих законов и нормативных актов (выполнение системы обязательных требований);

- демонстрация определенного высокого уровнясистем менеджмента для обеспечения должного уровня обслуживания клиентов и партнеров организации;

- демонстрация проведения регулярных аудитов систем менеджмента, оценки результативности и постоянных улучшений.

Сертификация

Организация может быть сертифицирована аккредитованными агентствами в соответствии с этим стандартом. Процесс сертификации состоит из трех этапов:

- 1-ый этап- изучение аудитором ключевых документов СМИБ на соответствие требованиям Стандарта- может выполняться как на территории организации, так и путем передачи этих документов внешнему аудитору;

- 2-ой этап- детальный аудит, включая тестирование внедренных мер, и оценка их эффективности. Включает полное изучение документов, которые требует стандарт;

- 3-ий этап - выполнение инспекционного аудита для подтверждения, что сертифицированная организация соответствует заявленным требованиям. Выполняется на периодической основе.

Итог

Как можно увидеть, применение данного стандарта на предприятии позволить качественно повысить уровень информационной безопасности, что в условиях современных реалий дорогого стоит. Требований Стандарт содержит немало, но самое главное требование - делать то, что написано! Без реального применения требований стандарта он превращается в пустой набор бумажек.

Стандарт BS ISO/IEC 27001:2005 описывает модель системы управления информационной безопасностью (СМИБ) и предлагает набор требований к организации ИБ на предприятии без привязки к способам реализации, которые выбираются исполнителями организации.

В стандарте предложено применение модели PDCA (Plan-Do-Check-Act) к жизненному циклу СМИБ, который включает разработку, внедрение, эксплуатацию, контроль, анализ, поддержку и совершенствование (Рисунок 1).

Plan (Планирование) - фаза создания СМИБ, создание перечня активов, оценки рисков и выбора мер;

Do (Действие) - этап реализации и внедрения соответствующих мер;

Check (Проверка) - фаза оценки эффективности и производительности СМИБ. Обычно выполняется внутренними аудиторами.

Act (Улучшения) - выполнение превентивных и корректирующих действий.

Решение о создании (и последующей сертификации) СМИБ принимается высшим руководством организации. Это демонстрирует поддержку и подтверждение руководством ценности СМИБ для бизнеса. Руководство организации инициирует создание группы по планированию СМИБ.

Группа, ответственная за планирование СМИБ, должна включать:

· представителей высшего руководства организации;

· представителей бизнес-подразделений, охватываемых СМИБ;

· специалистов подразделений ИБ;

· сторонних консультантов (при необходимости).

Комитет по ИБ обеспечивает поддержку эксплуатации СМИБ и ее непрерывного совершенствования.

Рабочая группа должна руководствоваться нормативно-методической базой, как в отношении создания СМИБ, так и относящейся к сфере деятельности организации, и, конечно, общей системой государственных законов.

Нормативная база по созданию СМИБ:

· ISO/IEC 27000:2009 Словарь и определения.

· ISO/IEC 27001:2005 Общие требования к СМИБ.

· ISO/IEC 27002:2005 Практическое руководство по управлению информационной безопасностью.

· ISO/IEC 27003:2010 Практическое руководство по внедрению СМИБ.

· ISO/IEC 27004:2009 Метрики (Измерения) ИБ.

· ISO/IEC 27005:2011 Руководство по менеджменту рисков ИБ.

· ISO/IEC Guide 73:2002, Risk management - Vocabulary - Guidelines for use in standards.

· ISO/IEC 13335-1:2004, Information technology - Security techniques - Management of information and communications technology security - Part 1: Concepts and models for information and communications technology security managment.

· ISO/IEC TR 18044 Information technology - Security techniques - Information security incident management.

· ISO/IEC 19011:2002 Guidelines for quality and / or environmental management systems auditing.

· Серия методик Британского института стандартов по созданию СМИБ (ранее: документы серии PD 3000).

Процесс создания СМИБ состоит из 4 этапов:

1 этап. Планирование СМИБ.

Установление политики, целей, процессов и процедур, относящихся к управлению рисками и защите информации, в соответствии с общей политикой и целями организации.

a) Определение области применения и границ СМИБ:

· Описание вида деятельности и бизнес-целей организации;

· Указание границ систем, охватываемых СМИБ;

· Описание активов организации (виды информационных ресурсов, программно-технические средства, персонал и организационная структура);

· Описание бизнес-процессов, использующих защищаемую информацию.

Описание границ системы включает:

Описание существующей структуры организации (с возможными изменениями, которые могут возникнуть в связи с разработкой информационной системы).

Ресурсы информационной системы, подлежащие защите (вычислительная техника, информация, системное и прикладное ПО). Для их оценки должна быть выбрана система критериев и методика получения оценок по этим критериям (категорирования).

Технология обработки информации и решаемые задачи. Для решаемых задач должны быть построены модели обработки информации в терминах ресурсов.

Схема информационной системы организации и поддерживающей инфраструктуры.

Как правило, на этом этапе составляется документ, в котором фиксируют границы информационной системы, перечисляют информационные ресурсы компании, подлежащие защите, приводят систему критериев и методики для оценки ценности информационных активов компании.

b) Определение политики в отношении СМИБ организации (расширенная версия ПБ).

· Цели, направления и принципы деятельности в отношении защиты информации;

· Описание стратегии (подходов) управления рисками в организации, структуризация контрмер по защите информации по видам (правовые, организационные, аппаратно-программные, инженерно-технические);

· Описание критериев значимости риска;

· Позиция руководства, определение периодичности проведения совещаний по тематике ИБ на уровне руководства, включая периодический пересмотр положений политики ИБ, а также порядка обучения всех категорий пользователей информационной системы по вопросам ИБ.

c) Определение подхода к оценке рисков в организации.

Методология оценки риска выбирается в зависимости от СМИБ, установленных деловых требований защиты информации, законодательных и нормативных требований.

Выбор методологии оценки рисков зависит от уровня требований, предъявляемых в организации к режиму информационной безопасности, характера принимаемых во внимание угроз (спектра воздействия угроз) и эффективности потенциальных контрмер по защите информации. В частности различают базовые, а также повышенные или полные требования к режиму ИБ.

Минимальным требованиям к режиму ИБ соответствует базовый уровень ИБ. Такие требования применяются, как правило, к типовым проектным решениям. Существует ряд стандартов и спецификаций, в которых рассматривается минимальный (типовой) набор наиболее вероятных угроз, таких как: вирусы, сбои оборудования, несанкционированный доступ и т. д. Для нейтрализации этих угроз обязательно должны быть приняты контрмеры вне зависимости от вероятности их осуществления и уязвимости ресурсов. Таким образом, характеристики угроз на базовом уровне рассматривать не обязательно. Зарубежные стандарты в этой области ISO 27002, BSI, NIST и др.

В случаях, когда нарушения режима ИБ ведут к тяжелым последствиям, предъявляются дополнительно повышенные требования.

Для формулирования дополнительных повышенных требований, необходимо:

Определить ценность ресурсов;

К стандартному набору добавить список угроз, актуальных для исследуемой информационной системы;

Оценить вероятности угроз;

Определить уязвимости ресурсов;

Оценить потенциальный ущерб от воздействий злоумышленников.

Необходимо подобрать такую методику оценки рисков, которую можно было бы использовать с минимальными изменениями на постоянной основе. Есть два пути: использовать существующие на рынке методики и инструментарий для оценки рисков или создать свою методику, адаптированную к специфике компании и охватываемой СМИБ области деятельности.

Последний вариант наиболее предпочтителен, поскольку пока большинство существующих на рынке продуктов, реализующих ту или иную методику анализа рисков, не отвечают требованиям Стандарта. Типичными недостатками таких методик являются:

· стандартный набор угроз и уязвимостей, который зачастую невозможно изменить;

· принятие в качестве активов только программно-технических и информационных ресурсов - без рассмотрения человеческих ресурсов, сервисов и других важных ресурсов;

· общая сложность методики с точки зрения ее устойчивого и повторяющегося использования.

· Критерии принятия рисков и приемлемые уровни риска (должны базироваться на достижении стратегических, организационных и управленческих целей организации).

d) Выявление рисков.

· Идентификация активов и их владельцев

Информационные входные данные;

Информационные выходные данные;

Информационные записи;

Ресурсы: люди, инфраструктура, оборудование, программное обеспечение, инструменты, услуги.

· Идентификация угроз (в стандартах по оценке рисков зачастую предлагаются классы угроз, которые можно дополнять и расширять).

· Идентификация уязвимостей (также существуют списки наиболее распространенных уязвимостей, на которые можно опираться при анализе своей организации).

· Определение ценности активов (возможные последствия от потери конфиденциальности, целостности и доступности активов). Информация о ценности актива может быть получена от его владельца или же от лица, которому владелец делегировал все полномочия по данному активу, включая обеспечение его безопасности.

e) Оценка риска.

· Оценка ущерба, который может быть нанесен бизнесу от потери конфиденциальности, целостности и доступности активов.

· Оценка вероятности реализации угроз через существующие уязвимости с учетом имеющихся средств управления ИБ и оценки возможного наносимого ущерба;

· Определение уровня риска.

Применение критериев принятия риска (приемлемый/требующий обработки).

f) Обработка рисков (в соответствии с выбранной стратегией управления рисками).

Возможные действия:

Пассивные действия:

Принятие риска (решение о приемлемости полученного уровня риска);

Уклонение от риска (решение об изменении деятельности, вызывающей данный уровень риска – вынесение веб-сервера за границы локальной сети);

Активные действия:

Уменьшение риска (применением организационных и технических контрмер);

Передача риска (страхование (пожара, кражи, ошибок в ПО)).

Выбор возможных действий зависит от принятых критериев рисков (задается приемлемый уровень риска, уровни риска, которые могут быть понижены средствами управления ИБ, уровни риска, при которых рекомендуется отказаться или преобразовать вид деятельности, которая его вызывает, и риски, которые желательно передать другим сторонам).

g) Выбор целей и средств управления для обработки риска.

Цели и средства управления должны реализовывать стратегию управления рисками, учитывать критерии для принятия рисков и законодательные, нормативные и др. требования.

Стандарт ИСО 27001-2005 предлагает список целей и средств управления в качестве основы для построения плана обработки рисков (требований к СМИБ).

План обработки рисков содержит перечень первоочередных мероприятий по снижению уровней рисков с указанием:

· лиц, ответственных за реализацию данных мероприятий и средств;

· сроков реализации мероприятий и приоритетов их выполнения;

· ресурсов для реализации таких мероприятий;

· уровней остаточных рисков после внедрения мероприятий и средств управления.

Принятие плана обработки рисков и контроль за его выполнением осуществляет высшее руководство организации. Выполнение ключевых мероприятий плана является критерием, позволяющим принять решение о вводе СМИБ в эксплуатацию.

На данном этапе производится обоснование выбора различных контрмер по ЗИ, структурированных по нормативно-правовому, организационно-управленческому, технологическому и аппаратно-программному уровням обеспечения информационной безопасности. (Далее комплекс контрмер реализуется в соответствии с выбранной стратегией управления информационными рисками). При полном варианте анализа рисков, для каждого риска дополнительно оценивается эффективность контрмер.

h) Утверждение руководством предлагаемого остаточного риска.

i) Получение разрешения руководства на реализацию и ввод в эксплуатацию СМИБ.

j) Заявление о применимости (в соответствии с ИСО 27001-2005).

Датой ввода СМИБ в эксплуатацию является дата утверждения высшим руководством компании Положения о применимости средств управления, которое описывает цели и средства, выбранные организацией для управления рисками:

· средства управления и контроля, выбранные на этапе обработки рисков;

· уже существующие в организации средства управления и контроля;

· средства, обеспечивающие выполнение требований законодательства и требований регулирующих организаций;

· средства, обеспечивающие выполнение требований заказчиков;

· средства, обеспечивающие выполнение общекорпоративных требований;

· любые другие соответствующие средства управления и контроля.

2 этап. Реализация и эксплуатация СМИБ.

Для внедрения и эксплуатации политики ИБ, средств управления, процессов и процедур в области ИБ выполняются следующие действия:

a) Разработка плана обработки рисков (описание запланированных средств управления, ресурсов (программные, аппаратные, персонал), которые требуются для их реализации, поддержки, контроля, и обязанностей руководства по управлению рисками ИБ (разработка документов на этапе планирования, поддержка целей ИБ, определение ролей и ответственности, обеспечение необходимыми ресурсами для создания СМИБ, аудит и анализ).

b) Распределение финансирования, ролей и ответственности по реализации плана обработки рисков.

c) Внедрение запланированных средств управления.

d) Определение контрольных показателей эффективности (метрик) средств управления, методов их измерения, которые обеспечат сравнимые и воспроизводимые результаты.

e) Повышение квалификации, осведомленности персонала в области ИБ в соответствии с их трудовыми обязанностями.

f) Управление эксплуатацией СМИБ, управление ресурсами для поддержки в рабочем состоянии, контроля и улучшения СМИБ.

g) Внедрение процедур и других средств управления для быстрого обнаружения и реагирования на инциденты ИБ.

3 этап.Постоянный контроль и анализ функционирования СМИБ.

Этап предполагает проведение оценки или измерений ключевых показателей эффективности процессов, анализ результатов и предоставление отчетов руководству для анализа и включает:

а) Проведение постоянного контроля и анализа (позволяет быстро обнаруживать ошибки функционирования СМИБ, быстро выявлять и реагировать на инциденты безопасности, разграничить роли персонала и автоматизированных систем в СМИБ, предотвращать инциденты безопасности за счет анализа необычного поведения, определять результативность обработки инцидентов безопасности).

b) Проведение регулярного анализа результативности СМИБ (анализируются соответствие политике и целям СМИБ, аудиты, ключевые показатели эффективности, предложения и реакция заинтересованных сторон).

c) Измерение эффективности средств управления для проверки выполнения требований защиты

d) Периодическая переоценка рисков, анализ остаточных рисков и определение приемлемых уровней риска при каких-либо изменениях в организации (бизнес-целей и процессов, выявленных угроз, новых выявленных уязвимостей и т.д.)

e) Периодическое проведение внутренних аудитов СМИБ.

Аудит СМИБ – проверка соответствия выбранных контрмер целям и задачам бизнеса, декларированным в ПБ организации, по его результатам проводится оценка остаточных рисков и, в случае необходимости, их оптимизация.

f) Регулярный анализ области применения и тенденции СМИБ руководством.

g) Обновление планов управления рисками для учета результатов контроля и анализа.

h) Ведение журналов регистрации событий, оказавших негативное влияние на результативность или качество работы СМИБ.

4 этап. Поддержка и улучшение СМИБ.

По результатам внутреннего аудита СМИБ и анализа со стороны руководства разрабатываются и внедряются корректирующие и предупреждающие действия, направленные на постоянное улучшение СМИБ:

a) Совершенствование политики ИБ, целей защиты информации, проведение аудита, анализ наблюдаемых событий.

b) Разработка и реализация корректирующих и предупреждающих действий для устранения несоответствий СМИБ требованиям.

c) Контроль улучшений СМИБ.

Стандарт BS ISO/IEC 27001:2005 описывает модель системы управления информационной безопасностью (СМИБ) и предлагает набор требований к организации ИБ на предприятии без привязки к способам реализации, которые выбираются исполнителями организации.

Check (Проверка) - фаза оценки эффективности и производительности СМИБ. Обычно выполняется внутренними аудиторами.

Решение о создании (и последующей сертификации) СМИБ принимается высшим руководством организации. Это демонстрирует поддержку и подтверждение руководством ценности СМИБ для бизнеса. Руководство организации инициирует создание группы по планированию СМИБ.

Группа, ответственная за планирование СМИБ, должна включать:

· представителей высшего руководства организации;

· представителей бизнес-подразделений, охватываемых СМИБ;

· специалистов подразделений ИБ;

· сторонних консультантов (при необходимости).

Комитет по ИБ обеспечивает поддержку эксплуатации СМИБ и ее непрерывного совершенствования.

Рабочая группа должна руководствоваться нормативно-методической базой, как в отношении создания СМИБ, так и относящейся к сфере деятельности организации, и, конечно, общей системой государственных законов.

Нормативная база по созданию СМИБ:

· ISO/IEC 27000:2009 Словарь и определения.

· ISO/IEC 27001:2005 Общие требования к СМИБ.

· ISO/IEC 27002:2005 Практическое руководство по управлению информационной безопасностью.

· ISO/IEC 27003:2010 Практическое руководство по внедрению СМИБ.

· ISO/IEC 27004:2009 Метрики (Измерения) ИБ.

· ISO/IEC 27005:2011 Руководство по менеджменту рисков ИБ.

· ISO/IEC Guide 73:2002, Risk management - Vocabulary - Guidelines for use in standards.

· ISO/IEC 13335-1:2004, Information technology - Security techniques - Management of information and communications technology security - Part 1: Concepts and models for information and communications technology security managment.

· ISO/IEC TR 18044 Information technology - Security techniques - Information security incident management.

· ISO/IEC 19011:2002 Guidelines for quality and / or environmental management systems auditing.

· Серия методик Британского института стандартов по созданию СМИБ (ранее: документы серии PD 3000).

Процесс создания СМИБ состоит из 4 этапов:

1 этап. Планирование СМИБ.

Установление политики, целей, процессов и процедур, относящихся к управлению рисками и защите информации, в соответствии с общей политикой и целями организации.

a) Определение области применения и границ СМИБ:

· Описание вида деятельности и бизнес-целей организации;

· Указание границ систем, охватываемых СМИБ;

· Описание активов организации (виды информационных ресурсов, программно-технические средства, персонал и организационная структура);

· Описание бизнес-процессов, использующих защищаемую информацию.

Описание границ системы включает:

Описание существующей структуры организации (с возможными изменениями, которые могут возникнуть в связи с разработкой информационной системы).

Ресурсы информационной системы, подлежащие защите (вычислительная техника, информация, системное и прикладное ПО). Для их оценки должна быть выбрана система критериев и методика получения оценок по этим критериям (категорирования).

Технология обработки информации и решаемые задачи. Для решаемых задач должны быть построены модели обработки информации в терминах ресурсов.

Схема информационной системы организации и поддерживающей инфраструктуры.

Как правило, на этом этапе составляется документ, в котором фиксируют границы информационной системы, перечисляют информационные ресурсы компании, подлежащие защите, приводят систему критериев и методики для оценки ценности информационных активов компании.

b) Определение политики в отношении СМИБ организации (расширенная версия ПБ).

· Цели, направления и принципы деятельности в отношении защиты информации;

· Описание стратегии (подходов) управления рисками в организации, структуризация контрмер по защите информации по видам (правовые, организационные, аппаратно-программные, инженерно-технические);

· Описание критериев значимости риска;

· Позиция руководства, определение периодичности проведения совещаний по тематике ИБ на уровне руководства, включая периодический пересмотр положений политики ИБ, а также порядка обучения всех категорий пользователей информационной системы по вопросам ИБ.

c) Определение подхода к оценке рисков в организации.

Методология оценки риска выбирается в зависимости от СМИБ, установленных деловых требований защиты информации, законодательных и нормативных требований.

Выбор методологии оценки рисков зависит от уровня требований, предъявляемых в организации к режиму информационной безопасности, характера принимаемых во внимание угроз (спектра воздействия угроз) и эффективности потенциальных контрмер по защите информации. В частности различают базовые, а также повышенные или полные требования к режиму ИБ.

Минимальным требованиям к режиму ИБ соответствует базовый уровень ИБ. Такие требования применяются, как правило, к типовым проектным решениям. Существует ряд стандартов и спецификаций, в которых рассматривается минимальный (типовой) набор наиболее вероятных угроз, таких как: вирусы, сбои оборудования, несанкционированный доступ и т. д. Для нейтрализации этих угроз обязательно должны быть приняты контрмеры вне зависимости от вероятности их осуществления и уязвимости ресурсов. Таким образом, характеристики угроз на базовом уровне рассматривать не обязательно. Зарубежные стандарты в этой области ISO 27002, BSI, NIST и др.

В случаях, когда нарушения режима ИБ ведут к тяжелым последствиям, предъявляются дополнительно повышенные требования.

Для формулирования дополнительных повышенных требований, необходимо:

Определить ценность ресурсов;

К стандартному набору добавить список угроз, актуальных для исследуемой информационной системы;

Оценить вероятности угроз;

Определить уязвимости ресурсов;

Оценить потенциальный ущерб от воздействий злоумышленников.

Необходимо подобрать такую методику оценки рисков, которую можно было бы использовать с минимальными изменениями на постоянной основе. Есть два пути: использовать существующие на рынке методики и инструментарий для оценки рисков или создать свою методику, адаптированную к специфике компании и охватываемой СМИБ области деятельности.

Последний вариант наиболее предпочтителен, поскольку пока большинство существующих на рынке продуктов, реализующих ту или иную методику анализа рисков, не отвечают требованиям Стандарта. Типичными недостатками таких методик являются:

· стандартный набор угроз и уязвимостей, который зачастую невозможно изменить;

· принятие в качестве активов только программно-технических и информационных ресурсов - без рассмотрения человеческих ресурсов, сервисов и других важных ресурсов;

· общая сложность методики с точки зрения ее устойчивого и повторяющегося использования.

· Критерии принятия рисков и приемлемые уровни риска (должны базироваться на достижении стратегических, организационных и управленческих целей организации).

d) Выявление рисков.

· Идентификация активов и их владельцев

Информационные входные данные;

Информационные выходные данные;

Информационные записи;

Ресурсы: люди, инфраструктура, оборудование, программное обеспечение, инструменты, услуги.

· Идентификация угроз (в стандартах по оценке рисков зачастую предлагаются классы угроз, которые можно дополнять и расширять).

· Идентификация уязвимостей (также существуют списки наиболее распространенных уязвимостей, на которые можно опираться при анализе своей организации).

· Определение ценности активов (возможные последствия от потери конфиденциальности, целостности и доступности активов). Информация о ценности актива может быть получена от его владельца или же от лица, которому владелец делегировал все полномочия по данному активу, включая обеспечение его безопасности.

e) Оценка риска.

· Оценка ущерба, который может быть нанесен бизнесу от потери конфиденциальности, целостности и доступности активов.

· Оценка вероятности реализации угроз через существующие уязвимости с учетом имеющихся средств управления ИБ и оценки возможного наносимого ущерба;

· Определение уровня риска.

Применение критериев принятия риска (приемлемый/требующий обработки).

f) Обработка рисков (в соответствии с выбранной стратегией управления рисками).

Возможные действия:

Пассивные действия:

Принятие риска (решение о приемлемости полученного уровня риска);

Уклонение от риска (решение об изменении деятельности, вызывающей данный уровень риска – вынесение веб-сервера за границы локальной сети);

Активные действия:

Уменьшение риска (применением организационных и технических контрмер);

Передача риска (страхование (пожара, кражи, ошибок в ПО)).

Выбор возможных действий зависит от принятых критериев рисков (задается приемлемый уровень риска, уровни риска, которые могут быть понижены средствами управления ИБ, уровни риска, при которых рекомендуется отказаться или преобразовать вид деятельности, которая его вызывает, и риски, которые желательно передать другим сторонам).

g) Выбор целей и средств управления для обработки риска.

Цели и средства управления должны реализовывать стратегию управления рисками, учитывать критерии для принятия рисков и законодательные, нормативные и др. требования.

Стандарт ИСО 27001-2005 предлагает список целей и средств управления в качестве основы для построения плана обработки рисков (требований к СМИБ).

План обработки рисков содержит перечень первоочередных мероприятий по снижению уровней рисков с указанием:

· лиц, ответственных за реализацию данных мероприятий и средств;

· сроков реализации мероприятий и приоритетов их выполнения;

· ресурсов для реализации таких мероприятий;

· уровней остаточных рисков после внедрения мероприятий и средств управления.

Принятие плана обработки рисков и контроль за его выполнением осуществляет высшее руководство организации. Выполнение ключевых мероприятий плана является критерием, позволяющим принять решение о вводе СМИБ в эксплуатацию.

На данном этапе производится обоснование выбора различных контрмер по ЗИ, структурированных по нормативно-правовому, организационно-управленческому, технологическому и аппаратно-программному уровням обеспечения информационной безопасности. (Далее комплекс контрмер реализуется в соответствии с выбранной стратегией управления информационными рисками). При полном варианте анализа рисков, для каждого риска дополнительно оценивается эффективность контрмер.

h) Утверждение руководством предлагаемого остаточного риска.

i) Получение разрешения руководства на реализацию и ввод в эксплуатацию СМИБ.

j) Заявление о применимости (в соответствии с ИСО 27001-2005).

Датой ввода СМИБ в эксплуатацию является дата утверждения высшим руководством компании Положения о применимости средств управления, которое описывает цели и средства, выбранные организацией для управления рисками:

· средства управления и контроля, выбранные на этапе обработки рисков;

· уже существующие в организации средства управления и контроля;

· средства, обеспечивающие выполнение требований законодательства и требований регулирующих организаций;

· средства, обеспечивающие выполнение требований заказчиков;

· средства, обеспечивающие выполнение общекорпоративных требований;

· любые другие соответствующие средства управления и контроля.

2 этап. Реализация и эксплуатация СМИБ.

Для внедрения и эксплуатации политики ИБ, средств управления, процессов и процедур в области ИБ выполняются следующие действия:

a) Разработка плана обработки рисков (описание запланированных средств управления, ресурсов (программные, аппаратные, персонал), которые требуются для их реализации, поддержки, контроля, и обязанностей руководства по управлению рисками ИБ (разработка документов на этапе планирования, поддержка целей ИБ, определение ролей и ответственности, обеспечение необходимыми ресурсами для создания СМИБ, аудит и анализ).

b) Распределение финансирования, ролей и ответственности по реализации плана обработки рисков.

c) Внедрение запланированных средств управления.

d) Определение контрольных показателей эффективности (метрик) средств управления, методов их измерения, которые обеспечат сравнимые и воспроизводимые результаты.

e) Повышение квалификации, осведомленности персонала в области ИБ в соответствии с их трудовыми обязанностями.

f) Управление эксплуатацией СМИБ, управление ресурсами для поддержки в рабочем состоянии, контроля и улучшения СМИБ.

g) Внедрение процедур и других средств управления для быстрого обнаружения и реагирования на инциденты ИБ.

3 этап.Постоянный контроль и анализ функционирования СМИБ.

Этап предполагает проведение оценки или измерений ключевых показателей эффективности процессов, анализ результатов и предоставление отчетов руководству для анализа и включает:

а) Проведение постоянного контроля и анализа (позволяет быстро обнаруживать ошибки функционирования СМИБ, быстро выявлять и реагировать на инциденты безопасности, разграничить роли персонала и автоматизированных систем в СМИБ, предотвращать инциденты безопасности за счет анализа необычного поведения, определять результативность обработки инцидентов безопасности).

b) Проведение регулярного анализа результативности СМИБ (анализируются соответствие политике и целям СМИБ, аудиты, ключевые показатели эффективности, предложения и реакция заинтересованных сторон).

c) Измерение эффективности средств управления для проверки выполнения требований защиты

d) Периодическая переоценка рисков, анализ остаточных рисков и определение приемлемых уровней риска при каких-либо изменениях в организации (бизнес-целей и процессов, выявленных угроз, новых выявленных уязвимостей и т.д.)

e) Периодическое проведение внутренних аудитов СМИБ.

Аудит СМИБ – проверка соответствия выбранных контрмер целям и задачам бизнеса, декларированным в ПБ организации, по его результатам проводится оценка остаточных рисков и, в случае необходимости, их оптимизация.

f) Регулярный анализ области применения и тенденции СМИБ руководством.

g) Обновление планов управления рисками для учета результатов контроля и анализа.

h) Ведение журналов регистрации событий, оказавших негативное влияние на результативность или качество работы СМИБ.

4 этап. Поддержка и улучшение СМИБ.

По результатам внутреннего аудита СМИБ и анализа со стороны руководства разрабатываются и внедряются корректирующие и предупреждающие действия, направленные на постоянное улучшение СМИБ:

a) Совершенствование политики ИБ, целей защиты информации, проведение аудита, анализ наблюдаемых событий.

b) Разработка и реализация корректирующих и предупреждающих действий для устранения несоответствий СМИБ требованиям.

c) Контроль улучшений СМИБ.

Заключение

ISO 27001 описывает общую модель внедрения и функционирования СМИБ, а также действий по мониторингу и улучшению СМИБ. ISO намеревается гармонизировать различные стандарты по системам менеджмента, такие как ISO/IEC 9001:2000, который посвящен менеджменту качества, и ISO/IEC 14001:2004, предназначенный для систем экологического менеджмента. Цель ISO состоит в том, чтобы обеспечить согласованность и интеграцию СМИБ с другими системами менеджмента в компании. Сходство стандартов позволяет использовать схожий инструментарий и функционал для внедрения, управления, пересмотра, проверки и сертификации. Подразумевается, что если компания внедрила другие стандарты менеджмента, она может использовать единую систему аудита и управления, которая применима к менеджменту качества, экологическому менеджменту, менеджменту безопасности и т.д. Внедрив СМИБ, высшее руководство получает средства мониторинга и управления безопасностью, что снижает остаточные бизнес-риски. После внедрения СМИБ, компания может официально обеспечивать безопасность информации и продолжать выполнять требования клиентов, законодательства, регуляторов и акционеров.

Стоит отметить, что в законодательстве РФ существует документ ГОСТ Р ИСО/МЭК 27001-2006, который представляет собой переведенную версию международного стандарта ISO27001.

Список литературы

1.Корнеев И.Р., Беляев А.В. Информационная безопасность предприятия. – СПб.: БХВ-Петербург, 2003. – 752 с.

2.Междунородный стандарт ISO 27001

(http://www.specon.ru/files/ISO27001.pdf) (дата обращения: 23.05.12).

3.Национальный стандарт Российской Федерации ГОСТ Р ИСО/МЭК 27003 - "Информационные технологии. Методы обеспечения безопасности. Руководство по внедрению Системы Менеджмента Информационной Безопасности

(http://niisokb.ru/news/documents/IDT%20ISO%20IEC%2027003-2011-09-14.pdf) (дата обращения: 23.05.12).

4.Скиба В.Ю., Курбатов В.А. Руководство по защите от внутренних угроз информационной безопасности. СПб.: Питер, 2008. - 320 с.

Система менеджмента информационной безопасности – часть общей системы менеджмента, основанная на использовании методов оценки бизнес-рисков для разработки, внедрения, функционирования, мониторинга, анализа, поддержки и улучшения информационной безопасности.

Система менеджмента включает в себя организационную структуру, политики, деятельность по планированию, распределение ответственности, практическую деятельность, процедуры, процессы и ресурсы.[ГОСТ Р ИСО/МЭК 27001-2006]

Стандарт ISO 27001 определяет требования к системе управления (менеджмента) информационной безопасности (СУИБ). Требования стан-дарта в определенной степени абстрактны и не привязаны к специфике какой-либо области деятельности компании.

Развитие информационных систем в начале 90-х годов привело к необходимости создания стандарта по управлению безопасностью. По запросу британского правительства и промышленности британский департамент торговли и промышленности разработал Практики к СМИБ.

Начальный стандарт BS 7799 прошел долгий путь, с чередой испытаний и корректировок. Важнейшим этапом в его «карьере» стал 2005 г., когда стандарт, позволяющий оценивать СМИБ, был признан международным (то есть подтверждена состоятельность его требований к современной СМИБ). С этого момента передовые предприятия во всем мире начали активно внедрять стандарт ISO 27001 и проводить подготовку к сертификации.

Структура СМИБ

Современная СМИБ представляет собой процессно-ориентированную систему управления, включающую организационный, документальный и программно-аппаратный компоненты. Можно выделить следующие «взгляды» на СМИБ: процессный, документальный и зрелостный.

Процессы СМИБ созданы в соответствии с требованиями стандарта ISO/IEC 27001:2005, в основе которого лежит цикл управления Plan-Do-Check-Act. В соответствии с ним, жизненный цикл СМИБ состоит из четырех типов деятельности: Создание - Внедрение и эксплуатация - Мониторинг и анализ - Сопровождение и совершенствование. Документированные процессы СМИБ обеспечивают выполнение всех требований стандарта 27001.

Документация СМИБ состоит из политик, документированных процедур, стандартов и записей и делится на две части: документация менеджмента СМИБ и эксплуатационная документация СМИБ.

Зрелостная модель СМИБ определяет детализацию разрабатываемой документации и степень автоматизации процессов менеджмента и эксплуатации СМИБ. При оценке и планировании используется модель зрелости CobiT. В Программе повышения зрелости СМИБ приводятся состав и сроки мероприятий по совершенствованию процессов менеджмента ИБ и управления эксплуатацией средств ИБ

В стандарте предложено применение модели PDCA (Plan-Do-Check-Act) к жизненному циклу СМИБ, который включает разработку, внедрение, эксплуатацию, контроль, анализ, поддержку и совершенствование (Рисунок 1).

Plan (Планирование) - фаза создания СМИБ, создание перечня активов, оценки рисков и выбора мер;

Do (Действие) - этап реализации и внедрения соответствующих мер;

Check (Проверка) - фаза оценки эффективности и производитель-ности СМИБ. Обычно выполняется внутренними аудиторами.

Act (Улучшения) - выполнение превентивных и корректирующих действий.

Процесс создания СМИБ состоит из 4 этапов:

Процесс планирования, целью которого является выявление, анализ и проектирование способов обработки рисков информационной безопасности. При создании этого процесса следует разработать методику категорирования информационных активов и формальной оценки рисков на основе данных об актуальных для рассматриваемой информационной инфраструктуры угрозах и уязвимостях. Применительно к области аудита PCI DSS можно выделить два типа ценных информационных активов, обладающих разным уровнем критичности – данные о держателях карт и критичные аутентификационные данные.

Процесс внедрения спланированных методов обработки рисков, описывающий процедуру запуска нового процесса обеспечения информационной безопасности, либо модернизации существующего. Особое внимание следует уделить описанию ролей и обязанностей, а также планированию внедрения.

Процесс мониторинга функционирующих процессов СМИБ (стоит отметить, что мониторингу эффективности подлежат как процессы СМИБ, так и самой СМИБ – ведь четыре процесса менеджмента - не гранитные изваяния, и к ним применима самоактуализация).

Процесс совершенствования процессов СМИБ в соответствии с результатами мониторинга, который делает возможным реализацию корректирующих и превентивных действий.